2018.01.05

Mac Fan独自の視点で、アップル周辺の最新ニュースや話題に切り込む!

このところMacやiPhoneなど、情報機器のセキュリティに対する脅威が増えてきている。先日もmacOS High Sierraにルート権限に関する脆弱性が発見されたばかりだが、脅威の対象はソフトウェアだけに留まらない。これらの脅威に対するMacやiOSデバイスでの対応状況と、個人レベルでのセキュリティ強化方法を取り上げる。

インテルプロセッサの脆弱性

Macの心臓部であるインテルプロセッサの内部には、メインとなるコア(Core)プロセッサのほかに「インテル(Intel)ME(マネジメント・エンジン)」と呼ばれるマイクロコントローラが搭載されており、OSが稼働していない状況下でもメインプロセッサと完全に独立して動作している。インテルMEは機器が電源に接続されているか、あるいはバッテリが搭載されていれば、機器の電源が入っているかどうかとは関係なく常に動作しており、ハードウェアベースの認証システムを実現するセキュリティレイヤー「IPT(Intel Identity Protection Technology)」、紛失・盗難機器を遠隔操作で無効化する「AT(Intel Anti-Theft)」、パスワードやデジタル証明書などを管理する「TPM(Intel Trusted Platform Module)」といったシステムセキュリティの根幹をなす機能の管理を担当している。

第6世代コアプロセッサ・スカイレイク(Skylake)以降のインテルプロセッサでは、このインテルMEの仕組みが大幅に変更された。マイクロコントローラがインテル・クォーク(Intel Quark)ベースのものに更新され、MINIX3カーネルをベースとしたOSの採用と不要な管理モジュールの整理によって、ファームウェアのサイズを大幅に削減することに成功している。今回発覚した脆弱性「SA-00086」は、この更新されたインテルMEの仕組みに起因するもので、OSが停止しているか起動しているかに関係なく、ネットワークインターフェイスを通じて攻撃を受けるリスクがある。攻撃者はこの脆弱性を利用することで、OSに検知されることなくプラットフォーム全体へのアクセスが可能となり、ユーザに知られることなく任意のコードの実行が可能になるのだ。

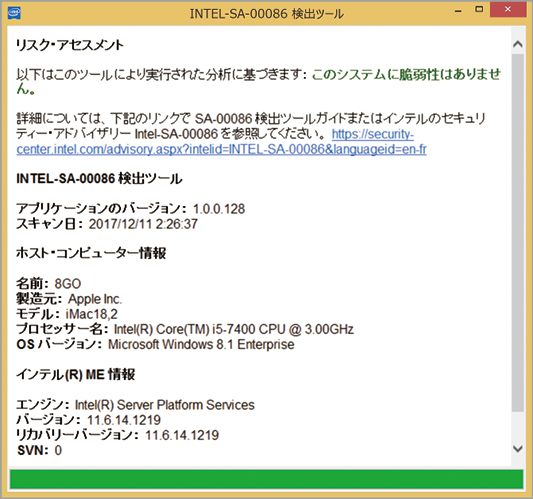

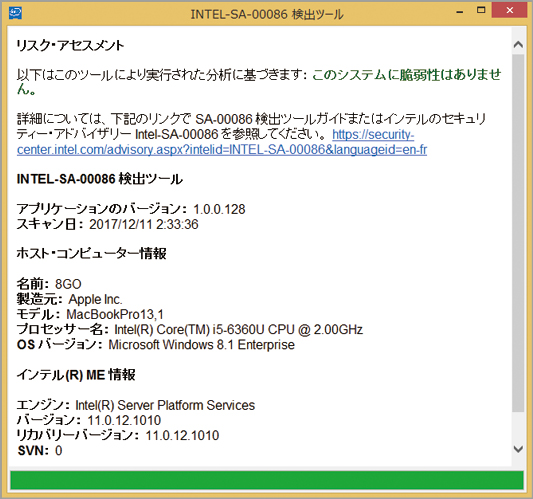

インテルは現在同社のホームページにてプラットフォームの脆弱性の存在を検出するツール「Intel-SA-00086 Detection Tool」(ウィンドウズおよびリナックス向け)を提供し、ユーザによる確認ができるようにしている。また同社プロセッサを採用するパソコンメーカーは、随時更新プログラムを提供を開始している。もし該当する(スカイレイク以降のプロセッサを搭載する)Macを所有している場合には、そのファームウェアが最新のものか確認することをおすすめする。なお、ハイ・シエラではMacのファームウェアが最新かどうかを判定し、必要に応じて更新する機能が備わっている。

次々と暴かれる脆弱性

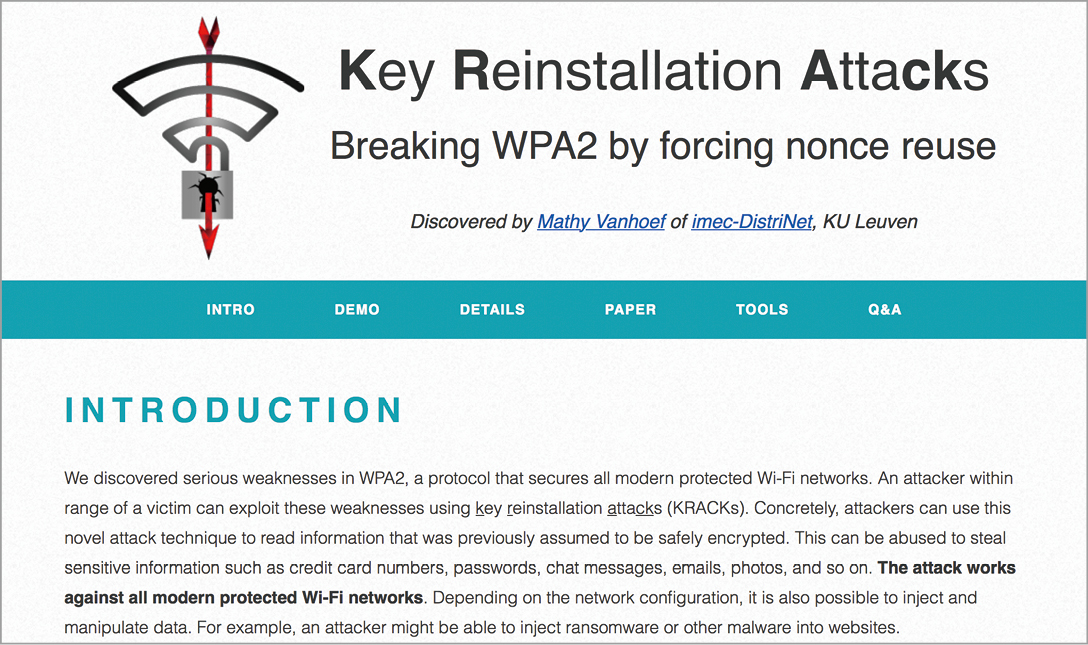

今年はネットワークの脆弱性が多く発見された年だったが、その中でも影響が大きいとされるのがWi−Fi通信の認証プログラムであるWPA(Wi-Fi Protected Access)およびWPA2の脆弱性「KRACKs」だ。WPA/WPA2は、それ以前のWi−Fiの認証プログラムの主力であったWEP(Wired Equivalent Privacy)に総当たり攻撃に対する暗号鍵漏洩の脆弱性が発見され、その対策として策定された現行の認証プログラムだ。現在MacやiOSデバイスを含め、市場のほぼすべてのWi−Fi対応機器のセキュリティを担っているだけに、そのWPA/WPA2の脆弱性が発見されたことは強い危機感を持って受け止められている。

KRACKsはWi−Fiクライアント(無線子機)がWi−Fiアクセスポイント(無線親機)に接続する際に利用する暗号化通信処理に起因する脆弱性で、Wi−Fi無線通信の範囲内にいる攻撃者がWPA/WPA2で暗号化された通信データを盗聴したり内容の改ざんが可能になるとされている。脆弱性の対象はWi−Fiクライアント機器で、macOS、iOSデバイスはもちろん、ウィンドウズおよびアンドロイドデバイスも対象となる。

macOSでは11月3日にリリースされた「High Sierra 10.13.1」および「セキュリティアップデート2017-001 Sierra」等で対策が実施されており、ほかにも10月31日リリースの「iOS 11・1」、「tvOS 11・1」、「watchOS 4.1」などで、iOSデバイス、アップルTV、アップルウォッチの対策が行われた。ただしすべての脆弱性が修正されているのか、および対策対象となっていない機種での脆弱性については詳細が不明な点もあり、今後のアナウンスを注視する必要がある。

ネットワーク関連ではブルートゥースの脆弱性「ブルーボーン(BlueBorne)」も2017年9月に公開された新しい脅威で、これを悪用することで最悪の場合外部から機器を乗っ取られる可能性もあり、感染した機器に接近するだけで攻撃を受けるリスクがある。この脆弱性を発見したセキュリティ企業「Armin Labs」によれば、iOS 9・3・5以前、tvOS 7・2・2以前で動作するすべてのデバイスに影響するといい、同社の推計では該当するアンドロイドデバイスやウィンドウズマシンを含めると対象機器は数十億台を超えるという。

ブルーボーンはブルートゥース通信経由で感染が拡散することから従来のセキュリティ対策では防御できず、ユーザ操作を伴うことなく感染が拡大する点でリスクが大きい。同社によれば、最新のmacOSおよびiOS、tvOS、ウォッチOSでは対策されているとしているが、最新OSを適応できない古いモデルでは感染のリスクがあるため、念のためブルートゥース機能をオフにしておくことをおすすめする。

インテルの脆弱性検出ツール「Intel-SA-00086 Detection Tool」のWindows版を用いて、筆者が独自に2016年製のMacBook Pro(Skylake-U)および2017年製のiMac 4K(Kaby Lake S)をBootcamp環境で確認したところ、いずれも脆弱性の存在は検出されなかった。【URL】https://www.intel.com/content/www/us/en/support/articles/000025619/software.html。

Wi-Fiのセキュリティ技術であるWPA/WPA2のプロトコルに欠陥が発見され、盗聴や改ざんの恐れがあるとして10月16日に脆弱性情報が公開された。この脆弱性は発見者により「KRACKs」と名付けられており、すでにWi-Fiクライアントへの影響を確認する「Security Detection Tool」も公開されている。【URL】https://www.krackattacks.com